ISO 27001 SEGURIDAD DE LA INFORMACIÓN.

ISO 27001 SEGURIDAD DE LA INFORMACIÓN.

ISO 27001 GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN.

Para el fin de preservar la información, se ha demostrado que no es suficiente la implantación de controles y procedimientos de seguridad realizados frecuentemente sin un criterio común establecido, en torno a la compra de productos técnicos y sin considerar toda la información esencial que se debe proteger.

La Organización Internacional de Estandarización (ISO), a través de las normas recogidas en ISO / IEC 27000, establece una implementación efectiva de la seguridad de la información empresarial desarrolladas en las normas ISO 27001 / ISO 27002.

Los requisitos de la Norma ISO 27001 norma nos aportan un Sistema de Gestión de la Seguridad de la Información (SGSI), consistente en medidas orientadas a proteger la información, indistintamente del formato de la misma, contra cualquier amenaza, de forma que garanticemos en todo momento la continuidad de las actividades de la empresa.

Los Objetivos del SGSI son preservar la:

- Confidencialidad

- Integridad

- y Disponibilidad de la Información.

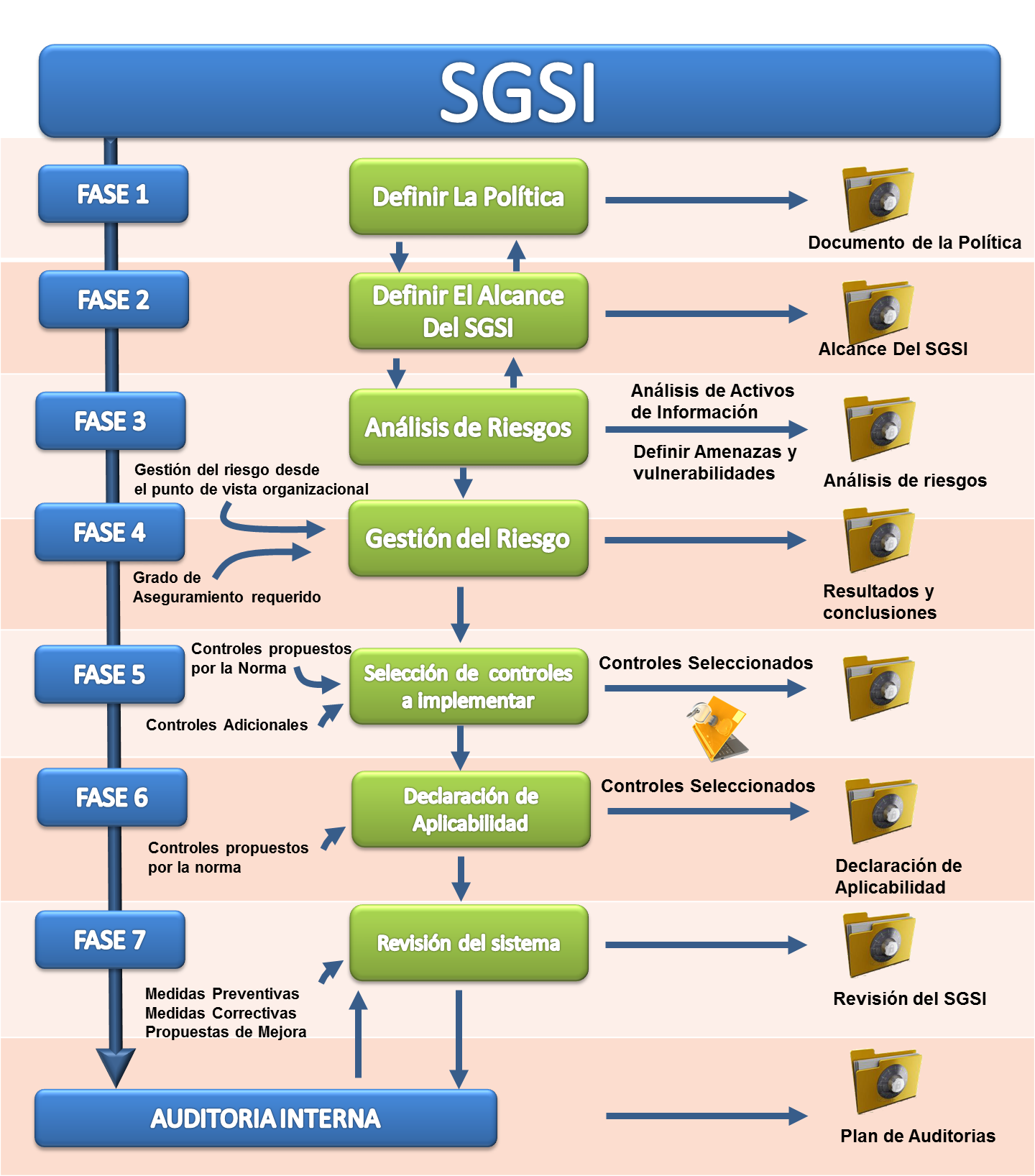

ELEMENTOS O FASES PARA LA IMPLEMENTACIÓN DE UN SGSI

El Sistema de Gestión de La Seguridad de la Información que propone la Norma ISO 27001 se puede resumir en las siguientes fases que se detallan en la figura:

IMPLANTANDO LA NORMA ISO 27001

A la hora de implantar un Sistema de Gestión de la Seguridad de la Información (SGSI) según la norma ISO 27001, debemos considerar como eje central de este sistema la Evaluación de Riesgos.

Evaluaión de Riesgos, se necesita realizar una evaluación a los activos, además de identificar cualquier amenaza que pueda aprovechar y explotar las vulnerabilidades de estos activos. Expuesto lo anterior, sí podemos realizar la determinación de los riesgos teniendo como referencia:

Activos: con un rango de 5 a 8.

Vulnerabilidades: rango de 3.

Amenazas: rango de 3 a 5.

La Norma, permitirá a la dirección de la empresa tener la visión necesaria para definir el alcance y ámbito de aplicación de la norma, así como las políticas y medidas a implantar, integrando este sistema en la metodología de mejora continua, común para todas las normas ISO.

Lo primero, es elegir una metodología de evaluación del riesgo apropiada para los requerimientos del negocio. Existen numerosas metodologías estandarizadas de evaluación de riesgos. Aquí explicaremos la metodología sugerida en la Norma.

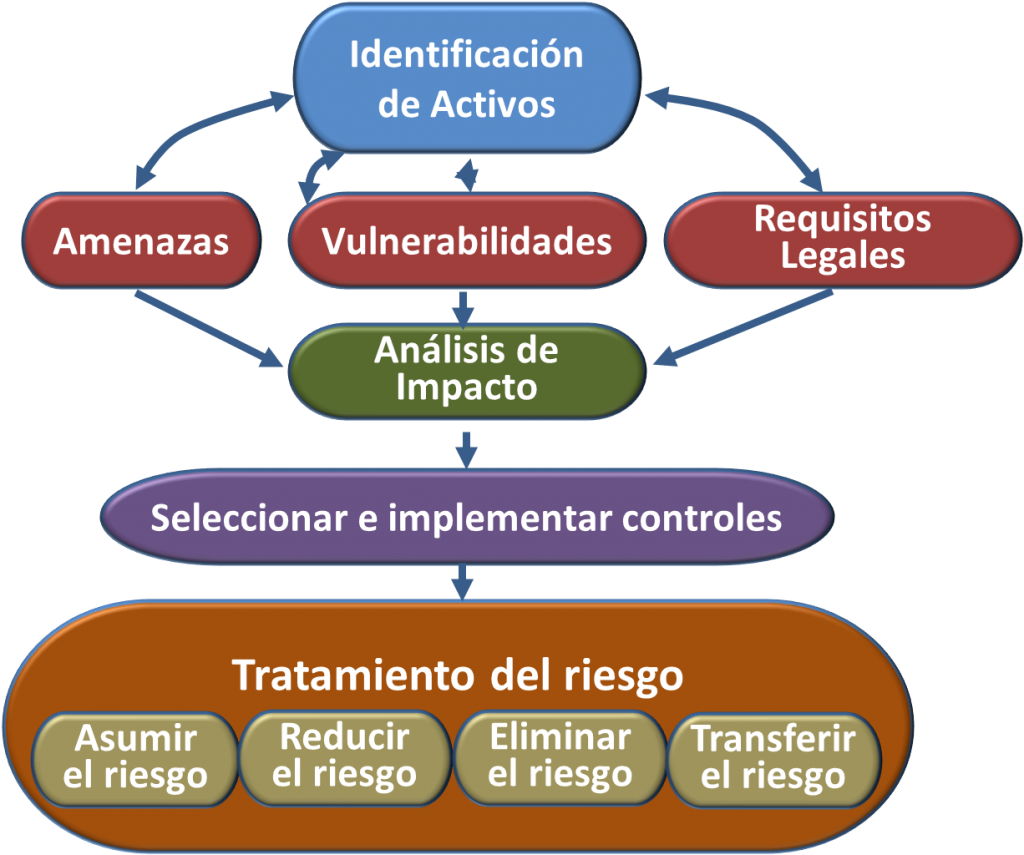

Las fases de esta metodología son los siguientes:

- 1.- Identificar los Activos de Información y sus responsables, entendiendo por activo todo aquello que tiene valor para la organización, incluyendo soportes físicos (edificios o equipamientos), intelectuales o informativas (Ideas, aplicaciones, proyectos ...) así como la marca, la reputación etc.

- 2.- Identificar las Vulnerabilidades de cada activo: aquellas debilidades propias del activo que lo hacen susceptible de sufrir ataques o daños.

- 3.- Identificar las amenazas: Aquellas cosas que puedan suceder y dañar el activo de la información, tales como desastres naturales, incendios o ataques de virus, espionaje etc.

- 4.- Identificar los requisitos legales y contractuales que la organización está obligada a cumplir con sus clientes, socios o proveedores.

- 5.- Identificar los riesgos: Definir para cada activo, la probabilidad de que las amenazas o las vulnerabilidades propias del activo puedan causar un daño total o parcial al activo de la información, en relación a su disponibilidad, confidencialidad e integridad del mismo.

- 6.- Cálculo del riesgo: Este se realiza a partir de la probabilidad de ocurrencia del riesgo y el impacto que este tiene sobre la organización (Riesgo = impacto x probabilidad de la amenaza). Con este procedimiento determinamos los riesgos que deben ser controlados con prioridad.

- 7.- Plan de tratamiento del riesgo: En este punto estamos preparados para definir la política de tratamiento de los riesgos en función de los puntos anteriores y de la política definida por la dirección. En este punto, es donde seleccionaremos los controles adecuados para cada riesgo, los cuales irán orientados a :

- Asumir el riesgo

- Reducir el riesgo

- Eliminar el riesgo

- Transferir el riesgo

Se tienen que considerar la totalidad de los riesgos técnicos de TIC, además de que la seguridad se desarrolle por toda la empresa, es decir, son riesgos organizacionales, operacionales y físicos.Estamos ante un proceso en que se está produciendo modificaciones, por lo que el término Seguridad de la Información está tomando una traducción más acertada sobre information security. Aunque aún hay muchos especialistas que siguen nombrándolo según el enfoque técnico que hemos comentado anteriormente.

La Seguridad de la Información es muy extensa, por lo que no es sólo una cuestión técnica sino que supone una responsabilidad de la alta dirección de la empresa, así como de sus directivos.

Tenemos que tomar en cuenta que el ambiente TIC está orientado al servicio y a la actuación en función de los procesos de negocio. Se diferencia de los procesos centrales de la misma empresa que constituyen el núcleo de los negocios de la empresa.

En el caso de no involucrarse las unidades activas y los líderes de negocio, como podrían ser, ejecutivos, directivos, etc. de las entidades, no podrá existir un plan de Seguridad de la Información, a partir de todos los riesgos determinados. Todo ello se lleva a cabo en el seno del sistema de dirección y control propio del gobierno corporativo.

Se tiene que considerar los sujetos, los procesos y las funciones de negocio, además de la protección de todos los activos/recursos de la entidad impulsora, propietaria y beneficiaria de la Seguridad de la Información, dentro de un marco de responsabilidades compartidas.

Los riesgos operacionales son hoy en día más cruciales en lo referente a Seguridad de la Información. Las vulnerabilidades de este tipo de riesgo se expanden durante una amplia gama de grises, en conexión con el comportamiento humano y los juicios subjetivos de las personas, la resistencia al cambio, la cultura empresarial, la forma de comunicarse, etc.

Establecer las distintas vulnerabilidades de una empresa es un proceso muy distinto a las mediciones o lecturas tomadas con los ordenadores, servidores, rúters, etc. como normalmente no se disponen de datos históricos suficientes, realizar un análisis exacto se hace muy complicado. El análisis es completado con información que se puede recabar y que corresponda con la información subjetiva surgida de las opiniones distintas. Dichas opiniones pueden ser identificadas y analizadas a través del método de investigación prospectiva, seguido muy de cerca por entrevistas personales que establecen el valor de estas opiniones.

La evaluación de los activos no se encuentra al alcance de la mayoría de los técnicos. Los propietarios de los procesos de negocio son quienes pueden determinar un valor correcto de los mismos y de allí derivar a los valores de los activos que se utilizan en las distintas funciones que componen cada caso.

Seguridad de la Información y Seguridad Informática

El desarrollo que se ha experimentado en cuanto a seguridad informática al de seguridad de la información, implica incrementar el campo de visión del marco de riesgos de negocio respectos a la perspectiva tradicional de seguridad técnica, fundamentada en las vulnerabilidades.

En el entorno de la seguridad de la información los riesgos de negocio incluyen, no sólo las vulnerabilidades y las amenazas, sino que incluyen también el conjunto de factores que determinan los riesgos:

- Activos

- Vulnerabilidades

- Amenazas

Los riesgos de negocio que incluyen los riesgos organizacionales, operacionales, físicos y de sistemas TIC.

Podemos conseguir un enfoque completo de seguridad de la información en la parte en la cual se considera los recursos necesarios para minimizar los riesgos dentro de un plan de seguridad, no se puede considerar un gasto sino una inversión para la empresa. Solicita de un análisis y determinar de una manera cuantificable el retorno de las inversiones en seguridad.

Comentarios

Publicar un comentario